这个专题应该是丰富你的字典的。。。叫字典专题?不做了,想刷分去看羽师傅博客:https://blog.csdn.net/miuzzx/article/details/112522873

[toc]

web380

扫目录扫出来个 flag.php ,可惜不能访问,看一圈都没东西,仅有的一个 js 文件还是前端框架,然后看 wp 发现师傅扫到了 page.php (字典好强,赶紧加进去),访问提示:打开$id.php失败,然后 page.php?id=flag

web381

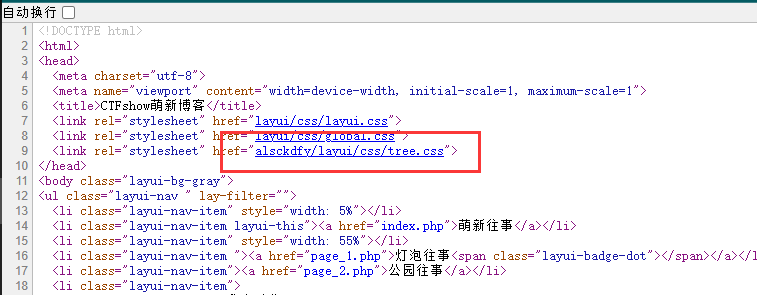

这个这个。。。扫不出来的哈哈哈,看源码,很可疑的地址 http://01458d74-8862-493f-afa3-cadaed555153.challenge.ctf.show:8080/alsckdfy/,然后就出了,就出了,出了,了

web382 | 383

进后台,万能密码:p=admin&u=admin'or'1

web384

密码前2位是小写字母,后三位是数字

爆破,脚本如下,但是成功率堪忧,直接给账户密码:admin@xy123

# -*- coding: utf-8 -*-

# @Author: ying

# @Date: 2021-09-28 17:19:36

# @Last Modified by: ying

# @Last Modified time: 2021-09-28 17:23:17

import string

str1 = string.ascii_lowercase

num = string.digits

f = open('web384.txt', 'w')

for a in str1:

for b in str1:

for c in num:

for d in num:

for e in num:

pwd = a+b+c+d+e

f.write(pwd+'\n')

f.close()web385

扫出来 install

靶机改了,以前是80端口,选择是8080,但是题目没改,所以访问的时候抓包改一下host即可,重新安装后默认口令为:admin@admin888